El modelo de seguridad de Zero Trust asume que los actores que no son de confianza ya existen dentro y fuera de la red. Por lo tanto, la confianza debe ser completamente eliminada de la ecuación. Zero Trust Security requiere poderosos servicios de identidad para asegurar el acceso de cada usuario a las aplicaciones e infraestructura.

En lugar del viejo adagio “confía pero verifica”, el nuevo paradigma es “nunca confíes, verifica siempre”.

¿Cómo implementar un Modelo Zero Trust en mi negocio?

Para implementar la confianza cero en seguridad, las organizaciones deben:

- Verificar el usuario

- Verificar su dispositivo.

- Limitar el acceso y privilegio

- Aprender y adaptar

Este enfoque debe ser implementado en toda la organización. Ya sea que esté dando a los usuarios acceso a las aplicaciones o a los administradores acceso a los servidores, todo se reduce a una persona, un punto final y un recurso protegido. Los usuarios incluyen a sus empleados, pero también a los proveedores y socios comerciales que tienen acceso a sus sistemas. Complicar el entorno con diferentes sistemas para diferentes situaciones es innecesario, y distintas herramientas pueden introducir brechas en la seguridad.

Beneficios de Zero Trust

El paradigma Zero Trust se mueve de la seguridad basada en la red a la identidad y basada en la aplicación, equilibrando dinámicamente la experiencia del usuario con el riesgo y permitiendo a las empresas adoptar una infraestructura libre de perímetro.

Este enfoque de seguridad minimiza la exposición y aumenta el cumplimiento al garantizar el acceso a las aplicaciones y la infraestructura para todos los usuarios, además:

No deja huecos al cubrir la gama más amplia de superficies de ataque, desde usuarios hasta endpoints, redes y recursos.

Permite a las organizaciones aumentar la agilidad empresarial a través de la adopción segura de la cloud y las soluciones móviles.

Proporciona un marco para administrar adecuadamente el riesgo de exponer aplicaciones sensibles e infraestructura a “socios comerciales”.

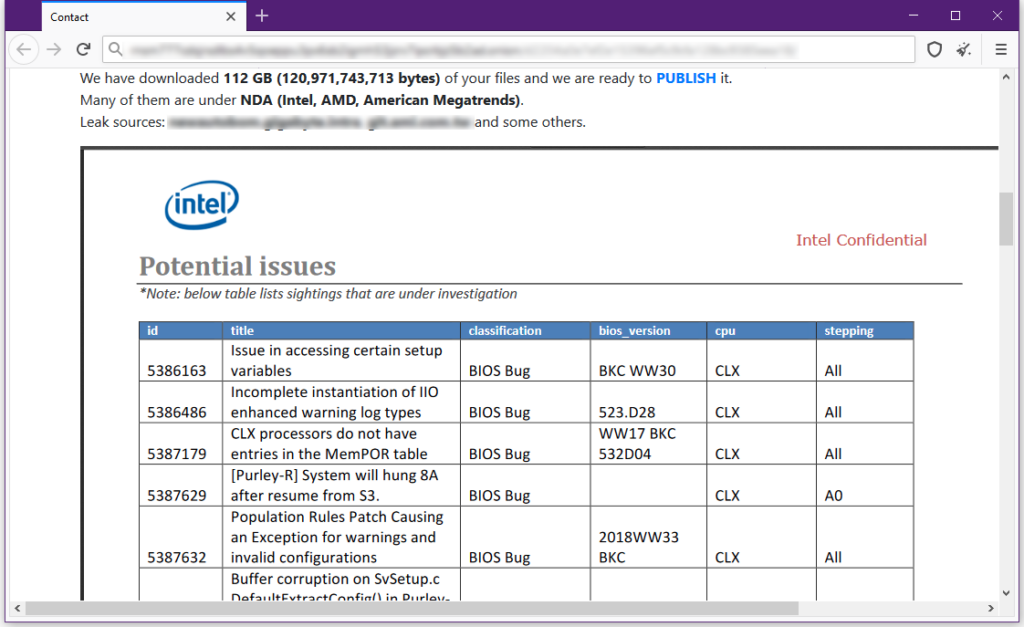

Asegura la visibilidad de TI del riesgo en sus controles de acceso y puede identificar automáticamente la “aguja en el pajar ” de riesgo potencial a través de un comportamiento anormal que nunca sería detectado a través métodos forenses manuales.

Crea usuarios satisfechos y productivos al garantizar que se aplican los controles adecuados para abordar niveles apropiados de riesgo sin requerir un enfoque de control máximo y de mano dura.

Requiere menos administración, habilidades y costes que una defensa enfocada

en silos o recursos

Protegemos sus activos digitales

Implementamos y fortalecemos la ciberseguridad de sus dispositivos y su red.